Fuente: Influyentes Cantabria.

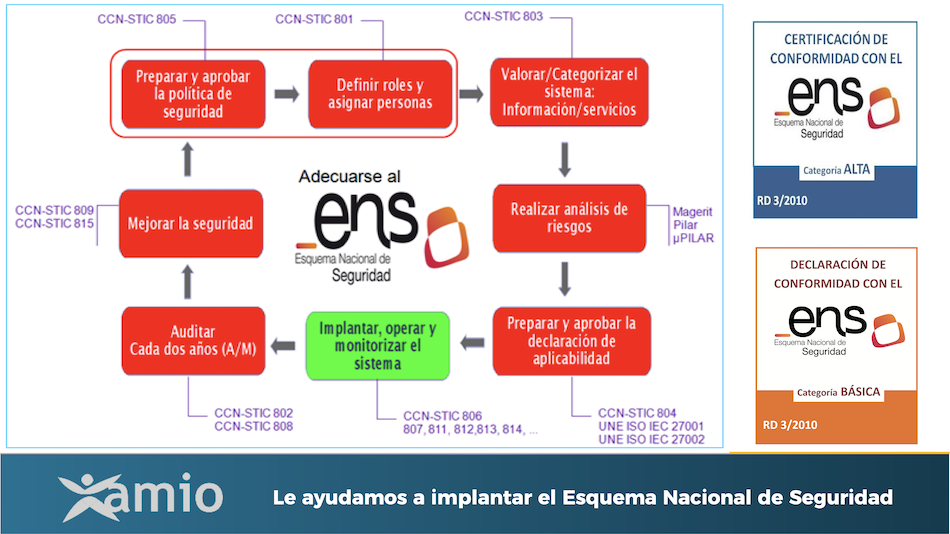

H La vigilancia de la seguridad de la información que manejamos por medios electrónicos en nuestras empresas se ha convertido en un proceso crítico. Están a la orden del día los ciberataques, por los que se accede, de forma remota y fraudulenta, a la información electrónica que almacenamos en nuestros sistemas de información. Establecer protocolos de seguridad, que nos permitan diseñar y ejecutar acciones preventivas ante estos ataques, debe ser entendido como una inversión necesaria, no como un gasto prescindible. Hoy el consultor Héctor Traspuesto Gil intenta desgranar los puntos más relevantes del Esquema Nacional de Seguridad y sus medidas, para que las empresas puedan valorar su eficacia para la mejora de la Seguridad de la Información que manejamos día a día en nuestras empresas.

Marco normativo regulatorio del ENS

El origen del ENS se fundamenta en el establecimiento de un entorno común de seguridad, con el objetivo primario de lograr la protección de la información que es manejada por las AAPP para la prestación de los diferentes servicios a la ciudadanía. De esta forma, entre otros, se unifican los requisitos a cumplir por la industria en el ámbito de la seguridad de la información que se intercambian con las AAPP.

Las bases del ENS se establecen en el RD 3/2010, de 8 de enero, Real Decreto que se encarga de la regulación del ENS en el ámbito de la administración electrónica de la información que intercambian las AAPP (entre ellas mismas, o con entidades privadas). No obstante, el origen primario del ENS había sido documentado en el artículo 42 de la Ley 11/2007, de 22 de junio sobre el Acceso Electrónico de los Ciudadanos a los servicios públicos.

El ENS está formado por Principios Básicos y por Requisitos mínimos, definidos todos ellos con el objetivo primario de lograr la protección efectiva de la información que intercambiamos con las AAPP.

Objetivos del ENS

Dos son los objetivos fundamentales que se persiguen con la implementación del ENS:

- Crear las condiciones necesarias para la confianza en el uso de los medios electrónicos. A través de medidas que garanticen la seguridad de los sistemas, los datos, las comunicaciones y los servicios electrónicos, permitiendo el ejercicio de derechos y el cumplimiento de deberes a través de estos medios.

- Introducir los elementos comunes que han de guiar la actuación de las administraciones públicas en materia de seguridad de la información.

Teniendo en cuenta que debemos trabajar para lograr el cumplimiento de estos objetivos fundamentales, más adelante en este artículo definiremos las ventajas que, tanto desde el punto de vista de las AAPP, como desde el punto de vista de las empresas privadas, lograremos con la implementación de las medidas de seguridad del ENS.

Obligación de implementar el ENS

Desde noviembre de 2017, las AAPP tienen la obligación de cumplir los requisitos establecidos por el ENS. Más concretamente, la normativa dispone que el ENS será de obligado cumplimiento para:

- Administración General del Estado.

- Administraciones de las Comunidades Autónomas.

- Entidades que integran la Administración Local.

- Fundaciones (públicas).

- Universidades Públicas.

- Hospitales públicos.

- Cámaras de Comercio.

- Empresas Públicas.

- Colegios Profesionales

¿Y qué ocurre con el sector privado? La respuesta es sencilla. Las empresas privadas que prestan servicios a Entidades Públicas que implique intercambio electrónico de información, deben cumplir con la implementación de los requisitos del ENS.

ENS: 75 medidas de seguridad para construir un sistema de información seguro

El ENS ha identificado 75 medidas de seguridad con el objetivo fundamental de lograr la protección de los datos y de la información que manejan e intercambian las AAPP, tanto entre ellas, como con las empresas privadas que prestan servicios para ellas. Las podemos clasificar en tres grandes grupos:

Marco organizativo: formado por un conjunto de medidas relacionadas con la organización global de la seguridad en nuestra organización. Comprende 4 medidas de seguridad, clasificadas en:

- Política de Seguridad.

- Normativa de Seguridad.

- Procedimiento de Seguridad.

- Proceso de Autorización.

Marco operacional: formado por un conjunto de medidas que se deben implementar para proteger la operación del sistema como un conjunto integral de componentes diseñados para un mismo fin. Comprende 31 medidas, clasificadas en 6 grandes grupos:

- Planificación.

- Control de Acceso.

- Explotación.

- Servicios Externos.

- Continuidad del Servicio.

- Monitorización del Sistema.

Medidas de protección: formado por un conjunto de medidas que se han diseñado para proteger activos concretos, según su naturaleza, con el nivel requerido en cada dimensión de seguridad. Comprende 40 medidas, clasificadas en 8 grupos:

- Instalaciones e infraestructuras.

- Gestión del Personal.

- Protección de los Equipos.

- Protección de las Comunicaciones.

- Protección de los Soportes de Información.

- Protección de Aplicaciones Informáticas.

- Protección de la Información.

- Protección de los Servicios.

Ventajas de implementar el ENS en la empresa

El primer paso para lograr los objetivos mediante la implementación del ENS en la empresa es plantearlo como una mejora y como un valor añadido en la empresa, no como una norma de obligación de cumplimiento.

De forma genérica, las ventajas de implementar el ENS en nuestra empresa se pueden resumir en:

- Ganaremos en seguridad respecto de capacidad de nuestras redes y sistemas de información para enfrentar, de forma positiva y con un alto nivel de confianza, ataques externos y cualquier tipo de acción no regulada en contra de la autenticidad, integridad, confidencialidad y trazabilidad de nuestros datos, almacenados o intercambiados, así como de los servicios que ofrecemos a clientes a través de nuestras redes y sistemas de información.

- Obtendremos un valor añadido muy relevante respecto a la confianza que nuestros sistemas electrónicos de manejo e intercambio de información transmiten a nuestros clientes.

- Conoceremos a fondo los riesgos, a través de un análisis en profundidad de los mismos, basado en la identificación de amenazas y vulnerabilidades, así como su impacto en nuestra actividad.

- Seremos capaces de, a través de los datos obtenidos en el análisis de riesgos y amenazas, de definir y ejecutar medidas de seguridad efectivas, que nos ayuden a mantener la integridad de nuestro sistema de información.

- Optimizaremos el uso y la gestión de nuestros medios tecnológicos.

- Identificaremos, y haremos un seguimiento adecuado, de las métricas e indicadores de proceso relacionados con la seguridad de nuestro sistema de información.